Kung gumagamit ka ng serbisyo ng VPN o nagpaplanong kumuha nito, may ilang mga tampok na kailangan mong maunawaan upang masulit ito. Ang ilan sa mga feature na ito ay mga marketing gimmick lamang at madalas na pinangalanan ng mga VPN provider ang mga ito para maging mas mabenta ang mga ito. Ngunit may iba pang mga tampok na bumubuo sa core ng isang VPN, at mahalagang matiyak na gumagana ang mga ito nang maayos.

patakbuhin ang mac os sa windows 10

Karamihan sa mga serbisyo ng VPN ay may kasamang mahahalagang feature na naka-activate bilang default, kaya hindi mo na kailangang hawakan at i-set up ang mga ito sa iyong sarili. Gayunpaman, mayroong isang maliit na bilang ng mga tampok na maaari mong i-tweak upang gawing mas kapaki-pakinabang ang mga ito para sa iyong partikular na kaso ng paggamit.

Kaya, ano ang mga tampok ng VPN na ito, at paano ito gumagana?

1. Pag-encrypt

Ang isa sa mga pangunahing pag-andar ng isang VPN ay upang harangan ang mga pagtatangka ng mga hindi awtorisadong gumagamit na maharang, basahin, o baguhin ang nilalaman ng iyong trapiko sa internet. Nakakamit ito sa pamamagitan ng pag-convert ng iyong aktwal na data sa isang hindi nababasa at naka-code na format sa pamamagitan ng prosesong tinatawag na encryption.

Ang data ay protektado gamit ang isang encryption key na itinakda lamang ng mga awtorisadong user. Para i-decrypt ang data, kakailanganin mo ng katulad na decryption key.

Ine-encrypt ng VPN ang iyong data kapag pumasok ito sa tunnel nito at pagkatapos ay ibabalik ito sa orihinal na format sa kabilang dulo.

Mayroong tatlong uri ng mga diskarte sa pag-encrypt na ginagamit ng karamihan sa mga VPN. Ito ay:

i. Symmetric Encryption

Ang simetriko na pag-encrypt ay isang sinaunang anyo ng cipher na gumagamit ng algorithm upang baguhin ang data. Ang 'susi' ay isang kadahilanan sa algorithm na nagbabago sa buong resulta ng pag-encrypt. Parehong ginagamit ng nagpadala at tagatanggap ang parehong susi upang i-encrypt o i-decrypt ang data.

Pinagpangkat-pangkat ng mga algorithm na ito ang data sa isang serye ng mga grid at pagkatapos ay inililipat, pinapalitan, at pinag-aagawan ang nilalaman ng mga grid gamit ang key. Ang pamamaraan na ito ay tinatawag na block cipher at bumubuo ng batayan ng madalas na ginagamit na mga pangunahing sistema ng pag-encrypt kabilang ang AES at Blowfish.

- AES:

Ang Advanced Encryption System o AES ay isang block cipher na kinomisyon ng gobyerno ng US at ginagamit ng karamihan sa mga serbisyo ng VPN sa buong mundo. Pinaghiwa-hiwalay nito ang mga stream ng data sa isang 128-bit array, na katumbas ng 16 bytes.

Ang susi ay maaaring alinman sa 128, 192, o 256 bits ang haba habang ang mga bloke ay grids ng 4x4 bytes. Kung hindi ka pamilyar sa mga unit ng data, dapat mong matutunan makilala ang mga bit at ang bytes .

Tinutukoy ng haba ng key ang bilang ng mga round ng pag-encrypt o ang mga pass ng pagbabago. Halimbawa, ang AES-256 ay nagsasagawa ng 14 na round ng pag-encrypt, na ginagawa itong lubos na ligtas.

- Blowfish:

Ang mga gumagamit na hindi nagtitiwala sa seguridad na inaalok ng AES ay gumagamit ng Blowfish. Gumagamit ito ng open-source algorithm kaya naman kasama rin ito sa open-source na OpenVPN system.

Gayunpaman, sa isang teknikal na antas, ang Blowfish ay mas mahina kaysa sa AES dahil gumagamit ito ng 64-bit block—kalahati ng laki ng AES grid. Ito ang dahilan kung bakit mas gusto ng karamihan sa mga serbisyo ng VPN ang AES kaysa sa Blowfish.

ii. Public Key Encryption

Ang isang malinaw na depekto sa simetriko na sistema ng pag-encrypt ay ang parehong nagpadala at tagatanggap ay kailangang magkaroon ng parehong susi. Kailangan mong ipadala ang susi sa VPN server upang simulan ang komunikasyon. Kung makuha ng mga interceptor ang susi, maaari nilang i-decrypt ang lahat ng data na naka-encrypt dito. Nag-aalok ang Public Key Encryption ng solusyon sa panganib sa seguridad sa key transmission.

Gumagamit ang mga Public Key Encryption system ng dalawang key, isa sa mga ito ay ginawang pampubliko. Ang data na naka-encrypt gamit ang pampublikong key ay maaari lamang i-decrypt gamit ang kaukulang decryption key at vice versa.

iii. Hashing

Ang hashing ay ang pangatlong paraan ng pag-encrypt na ginagamit ng mga VPN. Gumagamit ito ng Secure Hash Algorithm (SHA) upang mapanatili ang integridad ng data at kumpirmahin na nagmula ito sa orihinal na pinagmulan.

Ang SHA ay bahagi ng OpenSSL library na ginagamit ng karamihan sa mga VPN. Sa mga algorithm ng hashing, ginagamit ang proseso ng pag-hash upang kunin ang certificate at kumpirmahin na ang data ng certificate ay ipinadala ng awtoridad na nagpapatunay sa halip na ilang interceptor.

2. Split Tunneling

Ang split tunneling ay isang sikat na feature ng VPN na nagbibigay-daan sa iyong pumili kung aling mga app ang ise-secure gamit ang VPN at kung aling mga app ang maaaring gumana nang normal. Ito ay isang kapaki-pakinabang na tampok na tumutulong sa iyong panatilihing pribado ang ilan sa iyong trapiko sa internet at ruta ang iba pa sa pamamagitan ng lokal na network.

Split tunneling ay maaaring maging isang kapaki-pakinabang na tool upang makatipid ng ilang bandwidth dahil nagpapadala lamang ito ng isang bahagi ng iyong trapiko sa internet sa pamamagitan ng tunnel. Kaya, kung mayroon kang sensitibong data na ililipat, mapoprotektahan mo ito nang hindi nararanasan ang hindi maiiwasang pagkaantala sa iba pang mga online na aktibidad na dulot ng VPN.

3. Data at Bandwidth Caps

Ang data at bandwidth cap ay mga limitasyon na tumutukoy sa dami ng data na maaari mong ilipat o sa bandwidth na magagamit mo sa isang pagkakataon. Gumagamit ang mga serbisyo ng VPN ng data at mga limitasyon ng bandwidth upang kontrolin ang dami at rate ng daloy ng data sa buong network.

Mahalaga para sa mga service provider ng VPN na panatilihin ang mga limitasyon upang maiwasan ang pagsisikip at pagkawala ng network. Gayunpaman, ang mga premium na service provider na may malawak na imprastraktura tulad ng ExpressVPN, NordVPN, PIA, at Surfshark ay hindi naglalagay ng anumang data at mga limitasyon ng bandwidth sa paggamit.

4. Patakaran sa Walang-Logs

Ang no-logs o zero-logs policy ay pangako ng VPN na hindi kailanman mag-iingat ng talaan ng mga online na aktibidad ng isang user. Ang patakarang walang log ay isang pangunahing punto ng pagbebenta para sa mga VPN dahil isa ito sa mga pangunahing dahilan kung bakit ang mga tao ay gumagamit ng mga VPN sa unang lugar.

Hindi maraming VPN ang nag-aalok ng kumpletong serbisyo ng zero-log at kahit na ang mga may mahigpit na claim na walang log ay may posibilidad na mag-imbak ng ilang mga log. Kung hindi ka sigurado kung aling VPN ang pipiliin para sa isang tunay na walang-log na serbisyo, hanapin ang mga gumagamit ng RAM-only na mga server. Ang mga nasabing server ay nagse-save ng pansamantalang data na nabubura habang ang hardware ay naka-off.

5. Sabay-sabay na Koneksyon ng Device

Ang mga sabay-sabay na koneksyon sa device ay tumutukoy sa bilang ng mga device na maaaring kumonekta sa isang VPN sa parehong oras. Karamihan sa mga VPN ay naglalagay ng limitasyon sa sabay-sabay na mga koneksyon at iilan lamang sa mga ito ang maaaring tumanggap ng walang limitasyong mga koneksyon sa isang pagkakataon.

Ang isang bagay na dapat tandaan sa maraming koneksyon sa device ay maaari mong i-install ang VPN sa maraming device hangga't gusto mo, ngunit hindi mo maaaring patakbuhin ang mga ito sa lahat ng device nang sabay-sabay.

6. Kill Switch

A VPN kill switch ay isang tampok na nagdidiskonekta sa iyong device mula sa internet kung ang iyong koneksyon sa VPN ay bumaba nang hindi inaasahan. Ito ay isang mahalagang tampok ng VPN na pumipigil sa iyong magpadala ng data sa labas ng secure na VPN tunnel.

pinakamahusay na blu ray ripper para sa mac

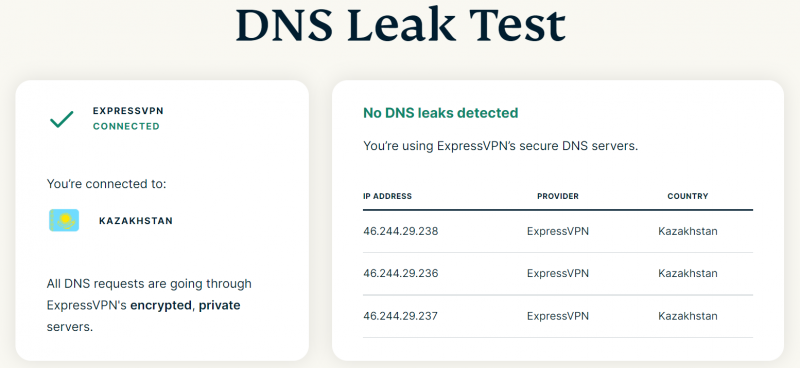

7. Proteksyon sa Leak

Ang pangunahing layunin ng paggamit ng VPN ay upang itago ang iyong aktwal na IP address mula sa prying eyes. Ngunit kung minsan ang iyong orihinal na IP address ay maaaring maihayag, na ilantad ang iyong lokasyon, kasaysayan ng pagba-browse, at aktibidad sa internet online. Ang nasabing insidente ay tinutukoy bilang isang IP leak o VPN leak, at tinatalo nito ang layunin ng paggamit ng VPN.

Maraming nangungunang VPN ang may built-in na proteksyon sa pagtagas ng IP/DNS na naka-enable bilang default. Nag-aalok din sila ng mga tool upang suriin ang iyong aktwal na IP at ang address na itinalaga sa iyo ng VPN. Sa aktibong koneksyon sa VPN, hindi dapat magkatugma ang dalawang IP address.

8. IP Shuffle

Ang IP shuffling ay isang tampok sa privacy ng VPN na randomize ang iyong IP address. Ginagawa ito ng isang VPN sa pamamagitan ng muling pagkonekta sa iyo sa ibang VPN server pagkatapos ng isang naibigay na agwat. Karamihan sa mga VPN ay nagpapahintulot sa mga user na i-set up ang dalas ng pag-shuffling kahit saan mula sa bawat 10 minuto hanggang isang beses sa isang oras o isang araw.

Kumuha ng Premium Anonymity Gamit ang isang VPN

Sa pagtaas ng mga banta sa seguridad, ang mga VPN ay naging kailangang-kailangan na mga tool upang makamit ang proteksyon. Kapag pumipili ng VPN, ang iyong pangunahing priyoridad ay dapat na isang serbisyong may mahigpit na patakaran sa walang-log at mga tampok na panseguridad tulad ng isang VPN kill switch at proteksyon sa pagtagas.

Sa pamamagitan ng pag-unawa sa lingo ng VPN at kung paano gumagana ang iba't ibang mga tampok, makakapili ka ng serbisyo ng VPN na akma sa iyong mga pangangailangan.